Windows Server

Le système Windows Server embarquent de nombreux logiciels serveurs permettant:

(DHCP, DNS, fichiers SMB, web, BDD, mises à jour de Windows, etc)

- de concevoir une infrastructure réseau (DHCP, DNS),

- de gérer les utilisateur, machines et ressources (Active Directory), c'est sur ce point que Windows Server se révèle incontournable.

- d'offrir des services réseau (partage de fichiers SMB, partage d'imprimantes, web IIS, base de données, mises à jour de Windows)

Contrôleur de domaine

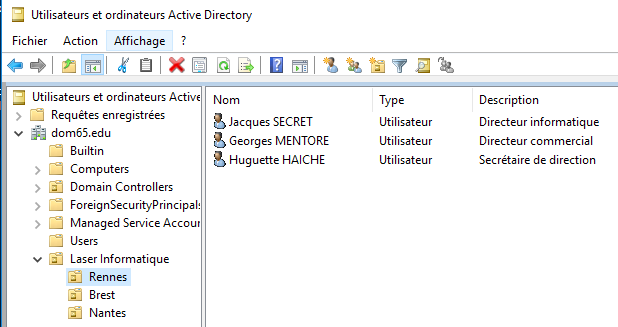

Windows Server permet à une organisation de reproduire sa structure et sa hiérarchie au niveau de son système d'information. Il utilise un annuaire, l'Active Directory, contenant des utilisateurs, machines et ressources sur le réseau et les rassemble au niveau d'unités d'organisation (OU).

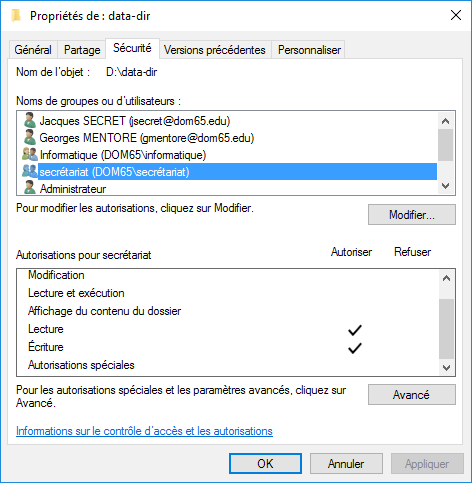

Les administrateurs peuvent ainsi attribuer des droits d'accès et des règles (GPO) au niveau des OU (les groupes d'utilisateurs sont des OU) et des dossiers (droits NTFS). On utilisera avantageusement la méthode AGDLP qui repose sur des droits attribués aux dossiers.

Noter qu'utiliser Windows Server ne dispense pas de concevoir son réseau de manière sécurisée à l'aide de sous-réseaux et de Vlans. L'Active Directory apporte également de la "sécurité" mais à un autre niveau.

En effet, on s'est apperçu en cours qu'un serveur DHCP doit être membre du domaine et être autorisé pour pouvoir fonctionner, empêchant les machines du réseau d'obtenir leurs configuration IP et DNS d'un intrus arrivant dans les locaux avec un PC portable et un cable ethernet.